Sécurité sur Mac et iPhone. Intégrée pour son succès.

Un hardware plus sûr signifie un logiciel plus sûr.

la sécurité doit être intégrée,

pas simplement ajoutée

Les solutions de sécurité ajoutées peuvent augmenter la surface d'attaque d'un système informatique si elles ne sont pas correctement implémentées. Par exemple, l'ajout d'un nouvel outil logiciel à un système informatique peut introduire de nouvelles vulnérabilités et des vecteurs d'attaque potentiels exploitables par des cybercriminels.

La nécessité de la sécurité s'applique à tous les systèmes d'exploitation et macOS ne fait pas exception. Apple a investi massivement pour fournir des fonctionnalités de confidentialité et de sécurité intégrées, mais à mesure que la part de marché des Macs dans les entreprises augmente, le risque de logiciels malveillants, de violations et de vulnérabilités augmente également.

Sécurité Hardware

Pour garantir la sécurité des logiciels, ils doivent s'appuyer sur un matériel doté de fonctions de sécurité intégrées. C'est pourquoi les appareils Apple intègrent des capacités de sécurité dans leur silicium.

Apple a conçu un démarrage sécurisé pour protéger les niveaux les plus bas du logiciel contre toute manipulation et n'autoriser que le chargement du logiciel du système d'exploitation de confiance d'Apple au démarrage.

Touch ID / Face ID

Les appareils et plateformes Apple sont conçus pour sécuriser vos données personnelles et professionnelles. Des fonctionnalités de sécurité importantes, telles que le chiffrement matériel des appareils, ne peuvent pas être désactivées par accident.

Touch ID et Face ID facilitent la sécurisation de chaque appareil. Et comme beaucoup de ces fonctionnalités sont activées par défaut, les employés et les services informatiques n'ont pas besoin d'effectuer des configurations étendues.

FileVault

Les appareils Apple disposent de fonctionnalités de chiffrement supplémentaires pour protéger les données des utilisateurs, même lorsque d'autres parties de l'infrastructure de sécurité sont compromises (par exemple, en cas de perte de l'appareil ou d'exécution de code non fiable).

Toutes ces fonctionnalités sont bénéfiques tant pour les utilisateurs que pour les administrateurs informatiques, car elles protègent les informations personnelles et professionnelles et offrent des méthodes de suppression à distance directe et complète en cas de vol ou de perte de l'appareil.

Démarrage sécurisé

La sécurité du système est chargée de contrôler l'accès aux ressources système sur les appareils Apple sans compromettre la fonctionnalité. Cela inclut le processus de démarrage, les mises à jour logicielles et la protection des ressources système de l'ordinateur telles que le CPU, la mémoire, le disque, les programmes logiciels et les données stockées.

Les versions les plus récentes des systèmes d'exploitation Apple sont les plus sécurisées. Un élément clé de la sécurité Apple est le démarrage sécurisé, qui protège le système contre les infections par des logiciels malveillants au démarrage.

Sécurité des applications

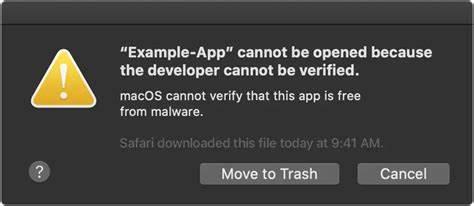

Sur Mac, de nombreuses applications sont obtenues via l'App Store, mais les utilisateurs de Mac téléchargent et utilisent également des applications depuis Internet. Pour prendre en charge des téléchargements Internet sécurisés, macOS ajoute des contrôles supplémentaires. Toutes les applications Mac doivent être approuvées par Apple pour pouvoir être lancées.

Cette exigence aide à garantir que ces applications sont exemptes de logiciels malveillants connus, sans avoir à être proposées via l'App Store. De plus, macOS comprend une protection antivirus avancée pour bloquer les logiciels malveillants, et les supprimer si nécessaire.

Mises à jour de sécurité

La meilleure façon de maintenir votre Mac en sécurité est d'exécuter le logiciel le plus récent. Lorsque de nouvelles mises à jour sont disponibles, macOS vous envoie une notification, ou vous pouvez choisir d'installer les mises à jour automatiquement lorsque votre Mac n'est pas utilisé.

macOS vérifie quotidiennement les nouvelles mises à jour et commence à les appliquer en arrière-plan, vous assurant d'avoir toujours la version la plus récente et la plus sûre sans tracas.

ce que propose Apple par défaut

Divers fournisseurs de logiciels de sécurité proposent des solutions supplémentaires pour protéger les Mac, mais bon nombre de ces solutions utilisent un modèle de sécurité spécifique au fournisseur et à leur produit Windows plutôt que de fonctionner avec les cadres et API modernes offerts par macOS. Cela rend difficile le suivi d'un système d'exploitation qui se met à jour chaque année.

Au lieu de cela, la meilleure pratique est d'étendre le modèle de sécurité macOS existant et d'ajouter les données spécifiques à macOS dont la sécurité informatique a besoin pour fonctionner efficacement et maintenir leur organisation en sécurité contre les menaces.

Gatekeeper

Si la distribution depuis le Mac App Store n'est pas une option, Apple donne aux développeurs d'applications macOS la possibilité de distribuer leurs applications directement via des téléchargements hébergés et d'autres méthodes de distribution traditionnelles. Pour permettre ces téléchargements directs, Apple a intégré d'autres contrôles dans le système d'exploitation pour réduire le risque de propagation de logiciels non fiables sur les appareils macOS. Gatekeeper est le nom de la fonction au cœur des contrôles de confiance et de vérification d'Apple.

Xprotect en MRT

Les technologies de Gatekeeper comprennent également les mécanismes de détection basés sur les signatures d'Apple, connus sous le nom de Xprotect et d'outil de suppression de logiciels malveillants (MRT). Ensemble, ils sont capables de scanner les fichiers du système d'exploitation à la recherche de caractéristiques associées à des logiciels malveillants connus. Xprotect est activé lors du démarrage d'une application, tandis que MRT analyse périodiquement le système de fichiers.

téléchargement d'applications en toute sécurité depuis le Mac App Store, le Self Service et Internet.

optez pour Econocom et bénéficiez de conseils sur mesure

Que vous commenciez tout juste avec macOS et iOS dans votre organisation - ou que vous possédiez déjà des dizaines de milliers d'appareils Apple - Jamf Pro & Intune peuvent vous aider à inventorier, déployer et sécuriser facilement vos appareils.

En tant que revendeur Gold de Jamf, nous sommes là pour vous aider à gérer, connecter et sécuriser votre parc Apple.

Jamf renforce la sécurité macOS

Une solution de gestion des appareils mobiles (MDM) garantit que les appareils sont correctement configurés, tandis qu'une protection étendue des points de terminaison et une défense contre les menaces mobiles arrêtent les menaces telles que les logiciels malveillants, le phishing, les rançongiciels et bien plus encore.

Avec Jamf, vous pouvez surveiller en temps réel les points de terminaison et obtenir un aperçu des processus critiques des utilisateurs, du réseau et du système, tout en surveillant également en temps réel vos points de terminaison.

Conformité avec Jamf

Avec Jamf, vous pouvez non seulement surveiller en temps réel les points de terminaison et obtenir un aperçu des processus critiques des utilisateurs, du réseau et du système, mais également :

- Utiliser des informations approfondies sur les problèmes de sécurité potentiels chez vos employés à distance et sur site

- Gérer les objectifs de sécurité des points de terminaison et les audits de conformité

- Déterminer la meilleure pratique face aux menaces potentielles et remédier aux risques

- Des groupes cibles basés sur des politiques pour auditer facilement les points de terminaison et rester conforme

- Surveiller activement les écarts par rapport aux référentiels de durcissement de macOS

Sécurité des points de terminaison avec Jamf

Les produits de sécurité des points de terminaison de Jamf fournissent :

- Une surveillance comportementale avancée pour détecter les menaces suspectes, telles que les exploits de vulnérabilités

- Une analyse sur l'appareil, ce qui signifie des détections, notifications et réponses plus rapides aux menaces

- La mise en œuvre de politiques de données pour s'assurer que seuls les périphériques de stockage conformes aux règles sont autorisés

- Empêcher l'exécution de menaces suspectes sur les Mac et appareils mobiles

- Minimiser les pertes de données en bloquant les périphériques de stockage non approuvés.

nous sommes le seul revendeur agréé Apple pour les entreprises en Belgique